..::JoRGee::...

lunes, 16 de abril de 2012

*1. ¿Qué es Spyware? ¿Qué podemos hacer para eliminarlo?

* El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

* Existe programas para eliminarlo, Ej: Anti Spyware

2. ¿Qué es AD-Aware? ¿Qué podemos hacer para eliminarlo?

* Ad-Aware es un programa de Lavasoft que detecta y elimina spyware, dialers, troyanos, minería de datos, software agresivo, parásitos,scumware, secuestradores de navegador, y cookies de seguimiento.

3. ¿Qué ventana se abre cuando usamos el atajo CTRL+H en cualquier navegador?

* SE NOS Abre Nuestro Historial del Navegador

4. ¿Qué es el malware?

*EL Malware es un tipo de software ke tiene como adjetivo infiltrar en el ordenador sin conocimiento del usuario..

5. ¿Qué es el scareware?

*scareware se refiere a tácticas de venta falsos diseñados para asustar a un usuario en el pensamiento de sucomputadora contiene errores críticos o virus que se debe fijar de inmediato. Por un precio, los anuncios de scareware ofrecer una solución inmediata en forma de software descargable. En algunos casos, este software es inocuo, en otros casos, el software destinado a corregir los errores no existen en realidad es el spyware o algún tipo de programa malicioso, los consumidores son víctimas dos veces.

Un anuncio podría scareware pop-up en cualquier momento cuando se navega la Web

6. ¿Qué es un troyano? ¿Cómo funciona? ¿Qué es rootkit?

*Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre.

Te ayuda a eliminar de manera más fácil algunos archivos... Por ejemplo, los archivos temporales (Es sólo un ejemplo) En general a hacer limpieza.

Se debe tener cierto cuidado, pues también sirve para eliminar valores en el registro (Archivos que se quedan en tu máquina a pesar que desinstales un programa) Pero digo tener cierto cuidado, pues puede eliminar algún programa en el registro que no debía.

9. ¿Cuál es el procedimiento para eliminar todo el malware de nuestro PC?

-Aaplica el método siguiente:

Identifica, si es posible, el verdadero nombre del archivo malicioso y elimínalo manualmente en modo seguro. Desmarcar la Restauración automática de Windows XP (ésta se encuentra en el menú Panel de control/Rendimiento y mantenimiento/Sistema. En la pestaña restaurar el sistema marca la casilla desactivar la restauración del sistema, esto permitirá eliminar todos los puntos de restauración del sistema. Hecho esto, reinicia el ordenador en modo seguro (presiona la tecla F8 o F5 (si F8 no funciona) durante el arranque) luego usando las flechas del teclado selecciona el modo seguro. Una vez reiniciado Windows en modo seguro, haz un scan al ordenador con el antivirus seleccionado, de igual forma para los anti-spywares y otros utilitarios, para eliminar definitivamente a los intrusos. Si hubiese necesidad, elimina tú mismo los malwares que anotaste anteriormente, de los directorios o carpetas indicados por tus programas de seguridad. Vaciar la papelera de reciclaje, los archivos temporales, etc. con un programa como CCleaner u otro que cumpla la misma función. Reponer la página de inicio de Internet Explorer deseada, para ello, haz clic en Inicio, Panel de control, Opciones de Internet y en la pestaña General repon la página de inicio por ejemplo: http://www.google.es/. Una vez terminado, reinicia el ordenador normalmente. Vuelve a marcar la opción de restauración del sistema. (ve a continuación como se efectúa la modificación).

10. ¿Qué programa es muy usado en España en lugar del SuperAntispyware?

* spybot

11. ¿Qué es un troyano con keylogger?

*Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los númerosde una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

12. Indica las formas de propagación del malware.13. ¿Que podemos hacer para prevenir que no se infecte nuestro equipo? (Actualizar S.O, ...)

Los dispositivos removibles y transportables (como los antiguos disquetes) siempre han sido una buena herramienta para que los creadores de malware difundan sus programas dañinos y si bien con el advenimiento de Internet parecían haber caído en el olvido, aquellos móviles, como memorias flash y llaves USB, revitalizaron el problema.

La posibilidad de que el malware aproveche estos avances tecnológicos para obtener nuevos canales y medios de propagación, constituye una de las tendencias de este y los próximos años, ya que cualquier medio utilizado maximiza la cantidad de infecciones y con ello, las ganancias de los creadores de malware.

Los medios de almacenamiento masivo a través de conexiones del tipo USB, como los pendrives, las memorias y cualquier otro dispositivo removible, representan un punto vulnerable para cualquier sistema informático, debido a la masividad de su uso y facilidad de conexión. Por ello, requieren ser controlados y además deben conocerse las formas de infección utilizadas.

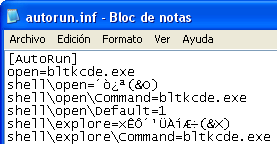

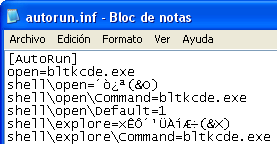

En el caso de la propagación a través de dispositivos USB, el malware se vale de un archivo llamado autorun.inf que se encarga de ejecutar un código malicioso (generalmente un archivo ejecutable) en forma automática cuando el dispositivo es insertado en la computadora.

Esta funcionalidad se encuentra habilitada por defecto y lo que hace el sistema operativo es buscar en la carpeta raíz del disco y/o del dispositivo que se inserta, un archivo de texto plano (el autorun.inf). Si lo encuentra, ejecuta las instrucciones especificadas en el mismo.

Este archivo es cargado automáticamente (a menos que se indique lo contrario) cada vez que se conecta el dispositivo en el sistema y realiza las tareas que se establecen en cada una de sus líneas. Si entre ellas existe un comando para ejecutar un archivo ejecutable malicioso, el sistema será infectado.

A modo de ejemplo, se observa un archivo autorun.inf:

* El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

* Existe programas para eliminarlo, Ej: Anti Spyware

2. ¿Qué es AD-Aware? ¿Qué podemos hacer para eliminarlo?

* Ad-Aware es un programa de Lavasoft que detecta y elimina spyware, dialers, troyanos, minería de datos, software agresivo, parásitos,scumware, secuestradores de navegador, y cookies de seguimiento.

3. ¿Qué ventana se abre cuando usamos el atajo CTRL+H en cualquier navegador?

* SE NOS Abre Nuestro Historial del Navegador

4. ¿Qué es el malware?

*EL Malware es un tipo de software ke tiene como adjetivo infiltrar en el ordenador sin conocimiento del usuario..

5. ¿Qué es el scareware?

*scareware se refiere a tácticas de venta falsos diseñados para asustar a un usuario en el pensamiento de sucomputadora contiene errores críticos o virus que se debe fijar de inmediato. Por un precio, los anuncios de scareware ofrecer una solución inmediata en forma de software descargable. En algunos casos, este software es inocuo, en otros casos, el software destinado a corregir los errores no existen en realidad es el spyware o algún tipo de programa malicioso, los consumidores son víctimas dos veces.

Un anuncio podría scareware pop-up en cualquier momento cuando se navega la Web

6. ¿Qué es un troyano? ¿Cómo funciona? ¿Qué es rootkit?

*Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre.

A primera vista el troyano parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura.

7. ¿Qué hace un virus?

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos

8. ¿Qué nos permite evitar el programa CCleaner?Te ayuda a eliminar de manera más fácil algunos archivos... Por ejemplo, los archivos temporales (Es sólo un ejemplo) En general a hacer limpieza.

Se debe tener cierto cuidado, pues también sirve para eliminar valores en el registro (Archivos que se quedan en tu máquina a pesar que desinstales un programa) Pero digo tener cierto cuidado, pues puede eliminar algún programa en el registro que no debía.

9. ¿Cuál es el procedimiento para eliminar todo el malware de nuestro PC?

-Aaplica el método siguiente:

Identifica, si es posible, el verdadero nombre del archivo malicioso y elimínalo manualmente en modo seguro. Desmarcar la Restauración automática de Windows XP (ésta se encuentra en el menú Panel de control/Rendimiento y mantenimiento/Sistema. En la pestaña restaurar el sistema marca la casilla desactivar la restauración del sistema, esto permitirá eliminar todos los puntos de restauración del sistema. Hecho esto, reinicia el ordenador en modo seguro (presiona la tecla F8 o F5 (si F8 no funciona) durante el arranque) luego usando las flechas del teclado selecciona el modo seguro. Una vez reiniciado Windows en modo seguro, haz un scan al ordenador con el antivirus seleccionado, de igual forma para los anti-spywares y otros utilitarios, para eliminar definitivamente a los intrusos. Si hubiese necesidad, elimina tú mismo los malwares que anotaste anteriormente, de los directorios o carpetas indicados por tus programas de seguridad. Vaciar la papelera de reciclaje, los archivos temporales, etc. con un programa como CCleaner u otro que cumpla la misma función. Reponer la página de inicio de Internet Explorer deseada, para ello, haz clic en Inicio, Panel de control, Opciones de Internet y en la pestaña General repon la página de inicio por ejemplo: http://www.google.es/. Una vez terminado, reinicia el ordenador normalmente. Vuelve a marcar la opción de restauración del sistema. (ve a continuación como se efectúa la modificación).

10. ¿Qué programa es muy usado en España en lugar del SuperAntispyware?

* spybot

11. ¿Qué es un troyano con keylogger?

*Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los númerosde una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

12. Indica las formas de propagación del malware.13. ¿Que podemos hacer para prevenir que no se infecte nuestro equipo? (Actualizar S.O, ...)

Los dispositivos removibles y transportables (como los antiguos disquetes) siempre han sido una buena herramienta para que los creadores de malware difundan sus programas dañinos y si bien con el advenimiento de Internet parecían haber caído en el olvido, aquellos móviles, como memorias flash y llaves USB, revitalizaron el problema.

La posibilidad de que el malware aproveche estos avances tecnológicos para obtener nuevos canales y medios de propagación, constituye una de las tendencias de este y los próximos años, ya que cualquier medio utilizado maximiza la cantidad de infecciones y con ello, las ganancias de los creadores de malware.

Los medios de almacenamiento masivo a través de conexiones del tipo USB, como los pendrives, las memorias y cualquier otro dispositivo removible, representan un punto vulnerable para cualquier sistema informático, debido a la masividad de su uso y facilidad de conexión. Por ello, requieren ser controlados y además deben conocerse las formas de infección utilizadas.

En el caso de la propagación a través de dispositivos USB, el malware se vale de un archivo llamado autorun.inf que se encarga de ejecutar un código malicioso (generalmente un archivo ejecutable) en forma automática cuando el dispositivo es insertado en la computadora.

Esta funcionalidad se encuentra habilitada por defecto y lo que hace el sistema operativo es buscar en la carpeta raíz del disco y/o del dispositivo que se inserta, un archivo de texto plano (el autorun.inf). Si lo encuentra, ejecuta las instrucciones especificadas en el mismo.

Este archivo es cargado automáticamente (a menos que se indique lo contrario) cada vez que se conecta el dispositivo en el sistema y realiza las tareas que se establecen en cada una de sus líneas. Si entre ellas existe un comando para ejecutar un archivo ejecutable malicioso, el sistema será infectado.

A modo de ejemplo, se observa un archivo autorun.inf:

martes, 6 de marzo de 2012

pinche aki

ALTERNATE Ordenadores España S.L.

Calle Rafael Pillado Mourelle 24

Pol. Ind. Río de Janeiro

28110 Algete (Madrid)

Tel: 902 222 888

FAX: 91 846 65 20

email: mail@alternate.es

Calle Rafael Pillado Mourelle 24

Pol. Ind. Río de Janeiro

28110 Algete (Madrid)

Tel: 902 222 888

FAX: 91 846 65 20

email: mail@alternate.es

PC-Builder - Mi Configuración

Recomendación

Memoria

•

Ha añadido 4 GB o más de memoria RAM a su configuración. Por favor, tenga en cuenta que esta cantidad de memoria RAM sólo puede aprovecharse al máximo con un sistema operativo de 64 bits.

Por favor, tenga en cuenta

Ha seleccionado un procesador con disipador (boxed). Por favor, tenga en cuenta que seguirá contando con la opción de seleccionar un disipador más potente o silencioso.

Componente

Cantidad

Precio por unidad

Precio total

Procesadores Socket 1155

Intel® Core™ i3-2120T

Art.-Nr.:HR3I13

2x 2600 MHz, 2x 256 kByte, 3072 kByte, Sandy Bridge

Intel® Core™ i3-2120T

Art.-Nr.:HR3I13

2x 2600 MHz, 2x 256 kByte, 3072 kByte, Sandy Bridge

1

117,90 €

117,90 €

•

Ventilador

Todos los modelos

1

Monitores TFT/LCD

ASUS VS198D

Art.-Nr.:V3LO0A

48,3 cm, 1440x900 píxeles, 1000 : 1

ASUS VS198D

Art.-Nr.:V3LO0A

48,3 cm, 1440x900 píxeles, 1000 : 1

1

98,90 €

98,90 €

Fuentes de alimentación

LEPA N400-SA-EU

Art.-Nr.:TN4B00

400 vatios, ATX 2.03, EPS, ATX12V 2.3, 4 tomas de corriente, 4 tomas de corriente

LEPA N400-SA-EU

Art.-Nr.:TN4B00

400 vatios, ATX 2.03, EPS, ATX12V 2.3, 4 tomas de corriente, 4 tomas de corriente

1

32,49 €

32,49 €

Ratones y Trackballs Cable

GIGABYTE GM-M6800

Art.-Nr.:NMZG50

USB, 5 Botones, óptico, 1

GIGABYTE GM-M6800

Art.-Nr.:NMZG50

USB, 5 Botones, óptico, 1

1

9,99 €

9,99 €

Cajas Torre Midi

Aerocool Strike-X ONE Advance

Art.-Nr.:TQXR29

ATX

Aerocool Strike-X ONE Advance

Art.-Nr.:TQXR29

ATX

1

42,99 €

42,99 €

•

ventilador 120mm

120 mm

2

•

Laufwerksrahmen 3,5"-Laufwerk auf 5,25"-Schacht

5

•

3,5" ext. -> 5,25" ext. Einbaurahmen

1

Regrabadoras DVD Serial ATA

LG GH-22NS

Art.-Nr.:CEBL0J

22 / 8 / 16, 22 / 6 / 12, Serial ATA/150, 16 / 48

LG GH-22NS

Art.-Nr.:CEBL0J

22 / 8 / 16, 22 / 6 / 12, Serial ATA/150, 16 / 48

1

19,29 €

19,29 €

Teclados Inalámbrico

Logitech WL Keyboard K360

Art.-Nr.:NTZLZEUJ

Teclado

Logitech WL Keyboard K360

Art.-Nr.:NTZLZEUJ

Teclado

1

29,99 €

29,99 €

Placas base Socket 1155

ASRock H67DE3

Art.-Nr.:GRER14

Intel® H67 Express, ATX, 1 PCIe x16, integrado, 1155

ASRock H67DE3

Art.-Nr.:GRER14

Intel® H67 Express, ATX, 1 PCIe x16, integrado, 1155

1

89,90 €

89,90 €

•

Intel® H67 (PCH)

máx. 6 dispositivos, RAID 0, 1, 5, JBOD, 0+1, 600 MB/s

1

•

Controladora USB 3.0

600 MB/s, USB 3.0, máx. 2 dispositivos

1

•

Controladora USB 2.0

60 MB/s, USB 2.0, máx. 4 dispositivos

1

•

gráfica HD

1

•

Realtek ALC892

3, 1, Realtek ALC892

1

•

Realtek RTL8111E

1 x RJ-45, 10/100/1000 MBit/s

1

Discos duros SATA de 3,5"

CnMemory 1TB Retail Kit 3,5"

Art.-Nr.:AEBK01

1.000,0 GB, € 0,10*, Serial ATA/300

CnMemory 1TB Retail Kit 3,5"

Art.-Nr.:AEBK01

1.000,0 GB, € 0,10*, Serial ATA/300

1

96,90 €

96,90 €

Módulos de memoria DDR3-1333

ADATA DIMM 4 GB DDR3-1333

Art.-Nr.:ICIFV3J0

4096 MB, CL9, 1, PC3 10666

ADATA DIMM 4 GB DDR3-1333

Art.-Nr.:ICIFV3J0

4096 MB, CL9, 1, PC3 10666

1

22,29 €

22,29 €

Suma parcial:

560,64 €

lunes, 5 de marzo de 2012

Componente

Cantidad

Precio por unidad

Precio total

Fuentes de alimentación

LEPA N400-SA-EU

400 vatios, ATX 2.03, EPS, ATX12V 2.3, 4 tomas de corriente, 4 tomas de corriente

LEPA N400-SA-EU

400 vatios, ATX 2.03, EPS, ATX12V 2.3, 4 tomas de corriente, 4 tomas de corriente

32,49 €

32,49 €

Placas base CPU integrada

Intel® D425KT inkl. Intel® Atom D425

Intel® P55, Mini-ITX, integrado, integrado

Intel® D425KT inkl. Intel® Atom D425

Intel® P55, Mini-ITX, integrado, integrado

61,90 €

61,90 €

Discos duros SATA de 3,5"

Western Digital WD2500AAKX 250 GB

250,0 GB, 8,9/16/7200, € 0,23*, Serial ATA/600

Western Digital WD2500AAKX 250 GB

250,0 GB, 8,9/16/7200, € 0,23*, Serial ATA/600

57,90 €

57,90 €

11,79 €

11,79 €

Suma parcial:

310,75 €

Suscribirse a:

Entradas (Atom)